商机详情 -

设备淘汰回收

设备安全管控

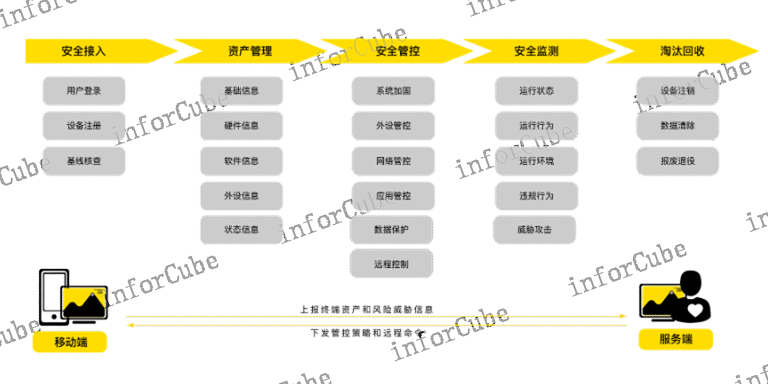

在设备使用阶段,提供设备安全配置,如控制外设访问的摄像头和控制应用使用的黑白名单等,且安全配置可在指定时空围栏生效;同时持续进行设备合规检测,如设备越狱、地理围栏和应用黑白名单等,一旦设备出现违规行为,将立即发送告警信息,并执行响应动作,如锁定设备、***业务数据和恢复出厂设置等。另外,方案提供多种设备远程控制命令,如设备锁定、设备恢复出厂和企业数据擦除等,通过多种管控措施,确保移动设备安全可控。 定制化安全报告,为决策提供有力支持。设备淘汰回收

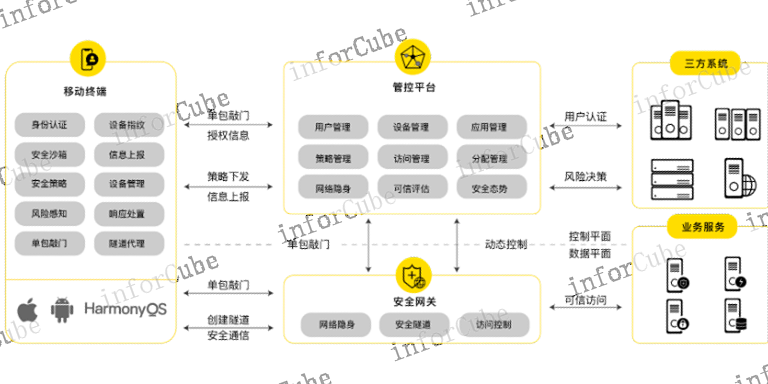

上讯零信任网络访问,遵循零信任软件定义边界安全架构,将控制平面和数据平面分离,分为移动终端、安全网关和管控平台三个部分,通过相互协作联动,实现移动业务的可信安全防护。安全网关的管侧,通过网络分析引擎、微隔离防火墙、双向证书认证、隧道加密通信和动态访问控制技术,实现网络及业务的隐身、传输数据的加密保护和基于风险的动态访问控制,有效收敛网络攻击暴露面,保障业务应用网络访问的安全可信和数据传输的安全可靠,实现移动端到服务端的双向认证和传输数据加密保护,保障数据的机密性、完整性和可用性,使得在任意网络环境中都能够安全、高效地访问受保护的业务服务,确保网络可信。设备淘汰回收移动安全管理平台,守护您的设备安全,让数据无忧。

上讯零信任安全访问控制,遵循零信任软件定义边界安全架构,将控制平面和数据平面分离,分为移动终端、安全网关和管控平台三个部分,通过相互协作联动,实现移动业务的可信安全防护。通过采用先进的单包敲门技术,能够有效地隐藏系统的网络架构和业务应用,从而大幅降低被攻击的风险。这种技术对使用可信设备的授权用户开放,允许他们看到并访问受保护的业务服务。通过这种方式,能够严格限制对敏感业务接口的访问,只允许通过验证的可信设备和用户进行交互,从而实现了对网络和业务服务的深层次隐藏。

上讯零信任安全访问控制,遵循零信任软件定义边界安全架构,将控制平面和数据平面分离,分为移动终端、安全网关和管控平台三个部分,通过相互协作联动,实现移动业务的可信安全防护。通过安全沙箱技术,进行细粒度的应用级防护与数据级管控,为移动应用构建零信任环境下的安全运行空间,将业务数据进行安全隔离保护。在不侵犯个人隐私的前提下,实现移动业务的数据防泄露、移动应用的安全防护以及风险威胁行为的实时感知,保障用户隐私安全与移动业务数据安全。网络隐身,网络隐身先认证后连接。

随着技术的进步和数字化转型的深入,企业为员工提供远程访问和实时数据交互的便利服务,在开展移动业务的过程中,难免会产生较多的业务数据,这些信息数据中,既存在业务系统的用户信息,也会存在组织内部的敏感数据,为防止集团业务敏感数据泄露。上海上讯信息技术股份有限公司自主研发的零信任网络访问,通过安全沙箱、建立安全隧道、进行风险监测和加强数据保护等措施,可实现移动业务应用从集成到响应处置的全生命周期安全防护,提升移动办公的安全性,确保企业数据和信息资产在移动环境中的安全性,同时通过快速响应机制,有效降低安全事件对企业运营的影响,通过这些综合措施,为企业构建坚不可摧的移动安全防线,保障企业在数字化转型过程中的稳健发展,为企业提供更加强有力的安全措施,保障其移动业务的安全性和可靠性。上讯零信任网络访问在不侵犯个人隐私的前提下,实现移动业务的数据防泄露。SO库文件

跨平台兼容,统一管理各类移动设备。设备淘汰回收

随着各行业业务移动化的开展,传统网络安全边界被打破和瓦解,基于边界的防御模型无法有效应对日益增多的安全风险,零信任理念顺势而生,逐渐成为企业网络安全建设中关注的焦点。上海上讯信息技术股份有限公司自主研发的零信任网络访问遵循零信任软件定义边界安全架构,将控制平面和数据平面分离,分为移动终端、安全网关和管控平台三个部分,通过相互协作联动,实现移动业务的可信安全防护,为企业移动办公业务提供一个可靠的零信任安全访问控制体系。设备淘汰回收